Le bureau du procureur du comté de Los Angeles a émis une alerte en novembre pour avertir les voyageurs d’éviter d’utiliser des bornes de recharge USB dans les hôtels, les aéroports et les gares «car elles peuvent contenir des logiciels malveillants dangereux».

Les pirates manipulent les câbles de charge et les connectent aux prises USB publiques. Lorsque les voyageurs connectent leurs téléphones ou ordinateurs portables à ces câbles piratés, les cybercriminels peuvent accéder à l’appareil du voyageur, voler des données de carte de crédit et des mots de passe ou même demander un ransomware.

«Les attaquants sont toujours innovants. Ils ont une longueur d’avance sur tout le monde» explique Iftah Bratspiess, PDG de la startup israélienne Sepio Systems «dispositifs voyous» y compris les câbles manipulés.

Bratspiess dit que les pirates savent que les gens ne branchent pas volontairement un périphérique de stockage inconnu à leur machine, mais ils pensent que les câbles et les banques d’alimentation sont des batteries, pas des appareils informatiques. «Ils voient un port USB ouvert dans une salle de conférence ou un café et l’utiliseront sans réfléchir à deux fois.»

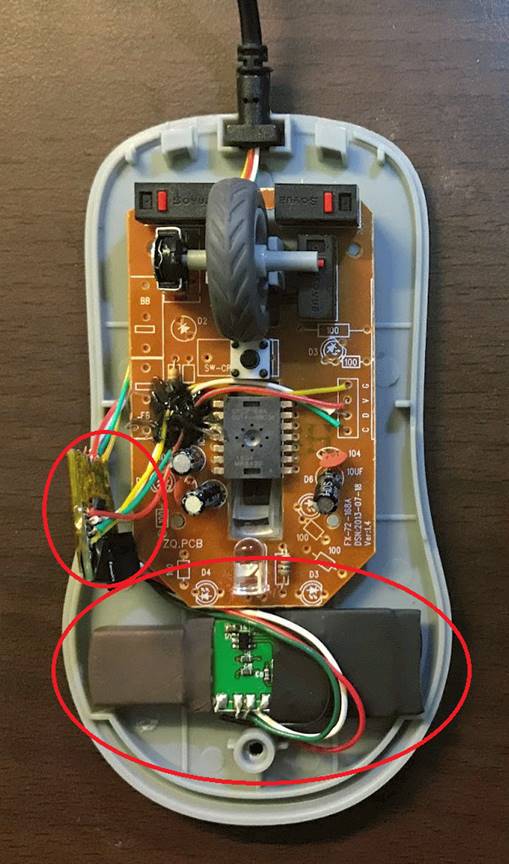

Un câble falsifié peut facilement être implanté avec une télécommande Bluetooth ou Wi-Fi. Une fois connecté à votre téléphone ou à votre ordinateur portable (ou pire, à un serveur réseau entier), le logiciel caché dans le câble «usurpe» une souris ou un clavier, et capture ainsi les frappes, les mouvements de la souris et les données.

« Il peut ouvrir un navigateur et accéder à une URL où un logiciel malveillant attend d’être téléchargé et c’est tout », prévient Bratspiess.

Tout le monde peut aller en ligne et acheter un câble USB Ninja, apparemment «un outil de test de sécurité et de pénétration de l’information» pour la police et le gouvernement, mais attrayant pour les pirates car il est «indétectable par les pare-feu, les logiciels AV ou l’inspection visuelle», selon le fabricant.

Un autre site Web douteux, Hak5, propose des appareils prêts à être piratés, y compris un implant destiné à être installé sur site qui affiche une étiquette apparemment manuscrite: «IT ne pas retirer». Il existe également un «canard en caoutchouc USB» « Comme on le voit sur l’émission de télévision » M. Robot. »

Détectection des appareils non autorisés

Le Sepio Pro de Sepio System est principalement destiné aux grandes entreprises de la finance, des assurances et des télécommunications. Le logiciel est conçu pour détecter tout appareil non autorisé, même s’il a été préalablement autorisé. C’est important, car les pirates peuvent mettre leur logiciel malveillant fourni par câble en veille pendant un certain temps, afin de ne pas déclencher l’alarme précoce.

Sepio Pro offre aux responsables informatiques d’entreprise une interface visuelle facile à suivre qui identifie les vulnérabilités par des icônes et des couleurs.

«Une fois que nous aurons détecté un périphérique non autorisé, nous informerons les autres systèmes de sécurité de l’entreprise», explique Bratspiess.

Le service informatique peut alors décider de retirer ou de bloquer immédiatement le périphérique non autorisé ou d’attendre le prochain cycle de rafraîchissement du matériel.

«Dans certains cas, il vaut mieux le laisser faire, pour voir qui vient le chercher ou le changer», dit Bratspiess. « Si vous le bloquez, l’attaquant le sait. »

Les attaques matérielles se multiplient

De quels types d’appareils devez-vous vous méfier ? Des gadgets d’apparence innocente comme un connecteur Ethernet standard ou un chauffe-tasse USB. Dans ce dernier, «vous placez votre tasse de café dessus et l’alimentation USB garde la tasse au chaud. Il est souvent donné en cadeau» fait remarquer Bratspiess.

Il en va de même pour les câbles USB: «Si un groupe de piratage cible une certaine entreprise et qu’il sait que les employés boivent du café dans un Starbucks à proximité, ils peuvent envoyer quelqu’un là-bas pour offrir des câbles de charge gratuits», ajoute Bratspiess. Ou cela pourrait être lors d’une foire commerciale ou d’une journée de promotion dans une startup – les possibilités pour les hackers astucieux sont apparemment infinies.

Les câbles de chargement USB peuvent être les appareils les plus faciles à pirater, mais certaines autres attaques matérielles de haut niveau ont fait la une des journaux l’année dernière.

Bloomberg a rapporté que la Chine avait installé des puces espions sur les cartes mères installées par Supermicro, dont le siège est aux États-Unis. (Les cartes mères de la société sont utilisées par des sociétés technologiques comme Apple et Amazon dans leurs serveurs.)

Et plus tôt cet été, il a été révélé que la NASA avait été piratée en 2018 lorsqu’un appareil Raspberry Pi non autorisé a été connecté au Jet Propulsion Laboratory de l’organisation. La communication avec les satellites n’a pas encore été entièrement rétablie «en raison des préoccupations persistantes concernant la fiabilité [des données]», a confirmé la NASA.

Tout cela occupe Sepio. La société compte 25 clients aux États-Unis, à Singapour, au Brésil, en Afrique du Sud et en Israël, y compris des partenariats avec les fournisseurs d’intégration informatique Tech Data, SHI International et Tyco Integrated Security (qui fait maintenant partie de Johnson Controls).

Bratspiess et ses cofondateurs, CMO Bentsi Ben-Atar et PDG du bureau nord-américain de Sepio Systems, Yossi Appleboum, travaillent ensemble depuis plus de 25 ans, car ils étaient ensemble dans l’unité de renseignement 8200 de Tsahal. En 2013, la société du trio WebSilicon a été acquise par le leader de l’intégration de la sécurité Magal. Sepio a été fondée en 2016.

Sepio (le nom signifie «sécurisé» ou «garde» en latin) a levé 6,5 millions de dollars. Le premier tour comprenait un financement du service public d’électricité Energias de Portugal, qui est également un client.

Sepio a remporté le prix du leadership européen en matière de technologie habilitante 2019 de Frost & Sullivan pour le marché de l’atténuation des dispositifs non fiables.

En ce qui concerne le problème de la sécurité lors de la charge en public, le meilleur conseil est d’apporter votre propre chargeur, d’utiliser une prise secteur ou d’acheter un « préservatif USB » qui protège votre appareil des broches de données des chargeurs USB.

Si vous n’êtes pas une cible très médiatisée, un pirate informatique « pourrait scanner vos messages ou photos WhatsApp, mais ils iront de l’avant », explique Bratspiess. « Mais si vous avez quelque chose à cacher, utilisez le préservatif ! »

Source : https://www.israel21c.org/ en anglais

©Ashdodcafe.com